- 首页

- 私有云

- 资讯详情

如何配置互联网边界防火墙访问控制策略?

发布日期:

2024-03-14 09:23:21

本文链接

https://www.idcsp.com//help/1291.html

本文关键词

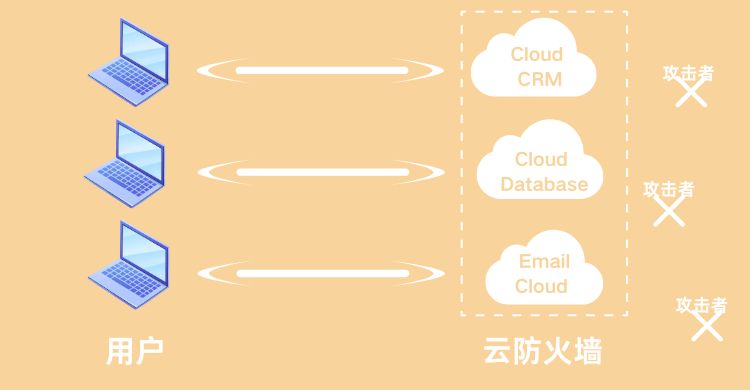

配置互联网边界防火墙访问控制策略是确保网络安全、提高网络流量利用效率、实现数据安全隔离以及满足合规性和政策要求的重要措施。而配置互联网边界防火墙的访问控制策略是一个涉及多个步骤的过程,下面是一个基本的配置指南:

确定访问需求

首先,需要明确哪些内部资源需要对外暴露,哪些资源应该被保护起来,哪些外部流量应该被允许进入,以及哪些应该被拒绝。这通常涉及到与企业的IT部门、网络管理员和安全管理员进行沟通和协商。

登录防火墙设备

使用管理员账号登录到防火墙设备的控制台。这通常可以通过命令行界面(CLI)或图形用户界面(GUI)来完成。

配置安全区域

根据网络拓扑和需求,配置防火墙的安全区域。通常包括内部区域(信任区)、外部区域(非信任区)以及可能的DMZ(隔离区)等。

定义地址对象

创建地址对象,用于代表网络中的特定IP地址或地址范围。这有助于简化访问控制策略的配置和管理。

配置访问控制策略

源地址和目标地址:指定允许或拒绝的流量来源和目的地址。这可以是之前定义的地址对象,也可以是具体的IP地址或地址范围。

服务:定义允许或拒绝的流量类型,如HTTP、SSH、FTP等。也可以定义特定的端口号或端口范围。

动作:指定当流量匹配策略时应执行的动作,如允许或拒绝。

时间:如果需要,可以设置策略生效的时间段,例如只在工作时间允许特定流量。

配置NAT(网络地址转换)

如果需要在内外网之间进行地址转换,需要配置NAT规则。这有助于隐藏内部网络的真实地址,提高安全性。

应用并保存配置

在应用配置之前,务必仔细检查以确保没有错误或遗漏。一旦确认无误,应用配置并保存。

测试配置

配置完成后,需要进行测试以确保防火墙正常工作并正确应用访问控制策略。这可以通过从内部和外部网络尝试访问不同的资源和服务来完成。

定期审查和更新

随着网络环境和业务需求的变化,需要定期审查和更新防火墙的访问控制策略。这有助于确保防火墙始终能够提供有效的安全防护。

配置互联网边界防火墙访问控制策略是确保网络安全、提高网络流量利用效率、实现数据安全隔离以及满足合规性和政策要求的重要措施。极云科技是国内知名的云计算及IDC基础服务提供商,四川省高新技术企业,拥有中华⼈⺠共和国⼯业和信息化部颁发的跨地区增值电信业务(ISP)许可证、华为云经销商资质并取得多项软著证书。业务涵盖公有云、IDC租用托管、等保安全、私有云建设等企业级互联网基础服务。咨询电话:400-028-0032。官网地址:https://www.idcsp.com/。

优选机房

注册有礼

注册有礼

在线咨询

在线咨询

咨询热线:400-028-0032

咨询热线:400-028-0032